I ricercatori hanno scoperto una nuova e sofisticata app spyware per Android che si traveste da aggiornamento software.

Secondo Zimperium zLabs, il malware si maschera da aggiornamento del sistema per spiare silenziosamente i dati dell’utente e del telefono. Va però sottolineato che questa app rilevata dal team è stata trovata su un repository di terze parti, e non sul Google Play Store ufficiale.

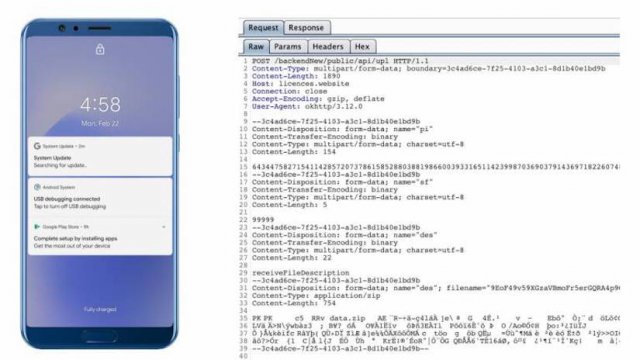

Una volta installato, il dispositivo della vittima viene registrato con un server di comando e controllo (C2) Firebase utilizzato per emettere comandi, mentre un C2 separato e dedicato viene utilizzato per gestire il furto di dati.

Il furto dei dati viene attivato una volta soddisfatta una condizione, come ad esempio l’aggiunta di un nuovo contatto mobile, l’installazione di una nuova app o la ricezione di un messaggio SMS.

Il malware è un Trojan di accesso remoto (RAT) in grado di rubare dati GPS e messaggi SMS, elenchi di contatti, registri delle chiamate, raccogliere immagini e file video, registrare di nascosto audio attraverso il microfono, dirottare la fotocamera di un dispositivo mobile per scattare foto, rivedere il browser segnalibri e le cronologie, intercettare le telefonate e rubare informazioni operative su un telefono, comprese le statistiche di archiviazione e gli elenchi delle applicazioni installate.

Anche i contenuti di messaggistica istantanea sono a rischio poiché il virus abusa dei servizi di accessibilità per accedere a queste app, incluso WhatsApp.

Se un dispositivo cade vittima di questo malware, è possibile acquisirne anche i record del database. L’app può inoltre cercare in modo specifico tipi di file come .pdf, .doc, .docx, .xls e .xlsx.

Il malware tenterà anche di rubare file dalla memoria esterna. Tuttavia, considerando che alcuni contenuti, come i video, possono essere troppo grandi per essere rubati senza influire sulla connettività, vengono rubate solo le miniature.

“Quando la vittima utilizza il Wi-Fi, tutti i dati rubati da tutte le cartelle vengono inviati al C2, mentre quando la vittima utilizza una connessione dati mobile, solo un insieme specifico di dati viene inviato a C2”, osservano i ricercatori.

Limitare l’uso della connettività mobile è un modo per impedire agli utenti di sospettare che il loro dispositivo sia stato compromesso. Inoltre, non appena le informazioni sono state impacchettate e inviate al C2, i file di archivio vengono eliminati nel tentativo di non essere rilevati.

Per assicurarsi che vengano presi solo dati pertinenti e recenti, i creatori di questo malware hanno imposto limiti di tempo sui contenuti, come i record GPS più recenti, che vengono rubati di volta in volta solo se contengono valori inferiori ai cinque minuti nel passato. Per le foto il timer è impostato su 40 minuti.

Zimperium descrive il malware come parte di una “sofisticata campagna spyware con capacità complesse”.

All’inizio di questo mese, Google ha ritirato dal Play Store una serie di app Android che contenevano un contagocce per i trojan bancari. Le applicazioni di utility, tra cui un servizio di rete privata virtuale (VPN), un registratore e uno scanner di codici a barre, sono state utilizzate per installare mRAT e AlienBot.

Qui trovi consigli utili per rimuovere malware, trojan e spyware.

Sei sicuro di proteggere davvero i tuoi dati e i tuoi dispositivi connessi online? Scarica il nostro ebook gratuito per conoscere i trucchi e i consigli per aumentare la tua sicurezza in rete.

Fonte Fastweb.it